Потайная галочка или SIP траффик в CHECKPOINT 1590

И так, достался мне вруки чудесный девайс для малого бизнеса CHECKPOINT 1590. Хороший Firewall для ленивого админа.

Первый запуск и настройка согластно родной инструкции проходит без проблем (кому лень читать на буржуйском) есть неплохой аналог от TS Solution на хабре.

И так что мы имеем сеть с парой VLAN, пару Site-to-Site VPN за которыми находятся все жизненоважные сервисы. Как обычно обратная сторона это Nix* система. В нашем случае Debian с StrongSwan. Завести сам туннель не составило большого труда. Ниже пример настройки ipsec.

Настройки со стороны Nix* (более детальнее по зборке и установке подскажет гугл)

root@server64:/etc/iptables# cat /etc/ipsec.d/ipsec_x.conf

conn Asterisk

left='Внешний адрес nix* сервера'

leftsubnet='Локальная сеть с сервисами'

leftid='Внешний адрес nix* сервера'

leftfirewall=yes

right='Внешний адрес checkpoint '

rightsubnet='Локальная сеть организации'

rightid='Внешний адрес checkpoint сервера'

auto=add

ike=des-md5-modp1024

esp=des-md5Настройка со стороны Checkpoint

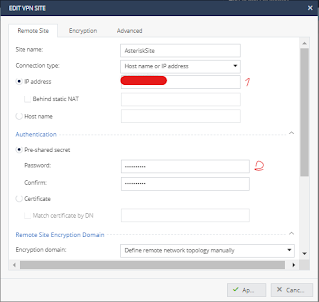

1. Внешний адрес nix* сеовера

2. Наш PreShared key

3. Указываем локальные подсети для шифрования и исключаем внешние адреса Checkpoint (обязательно необзодимо исключить внешние адреса, мы настраиваем режим tunnel)

4. Настройки алгоритмов шифрования

Главное не промахнуться при задании алгоримов шифрования и авторизации на Chekpoint не очень удобный интерфейс получился для этой версии (P.S мы рассматриваем малый бизнес, а значит девайс находится под локальным управлением и нет SmartConsole)

И так если все настроено правильно. Мы не забыли добавить правила в Firewall c обоих сторон разрешающие входящие подключения для внешних адресов наших точек, туннель поднимается мгновенно.

Теперь переходим к тестированию и настройке правиль для SIP трафика со стороны Checkpoint.

В общей документации для нас написано:

или тут можно прочитать про различные топологии.

Первое что надо сразу сделать, это проверить и поставить галочку 'Disable inspection for this service' - иначе телефоны в принципе не пройдут регистрацию на Asterisk.

Далее создаем правила для SIP_UDP и SIP_TCP сервисов. Даже если вы разрешили весь траффик между подсетями, данные правила должны быть созданы выше разрешающего, что бы исключить любую возможность что ваш трафик будет проинспектрован.

Комментарии